La combinación de deepfakes e ingeniería social está redefiniendo el riesgo empresarial, exigiendo nuevas soluciones para garantizar la protección de datos e identidades.

Cómo luchar contra los distintos tipos de fraude

A

l mismo tiempo que se expande la tecnología y se rompen más y más barreras de comunicación, los fruades en línea se multiplica dramáticamente. Las corporaciones no tienen que lidiar solo con los millones de dólares que se pierden en estas operaciones ilegales, sino que se enfrentan también a la filtración de información comprometida y a la potencial pérdida de confianza de los clientes. A pesar de que las empresas realizan enormes esfuerzos en la implementación de planes de detección y prevención del fraude, los estafadores evolucionan en sus técnicas para adaptarse y sortear estos sistemas. Las empresas deben trabajar con inteligencia, sobre todo ante situaciones sensibles como cuando los fraudes implican suplantación de identidad. No todos los delitos en el ecosistema digital son iguales, y solo las empresas con soluciones de verificación de la identidad innovadoras y escalables podrán hacer frente a estos peligros y salir airosas.

Los equipos de seguridad deberán realizar una monitorización continua de las amenazas y sus sistemas. La proactividad es vital para prevenirlas, analizando los patrones de los delincuentes y perfeccionando los planes de actuación para minimizar los riesgos. El teletrabajo, tan extendido desde el comienzo de la crisis Covid-19, ha hecho aflorar más que nunca los puntos débiles de las empresas en este campo. Según el informe elaborado en 2021 por Experian, empresa especializada en análisis y gestión del fraude cibernético, el 51% de las empresas participantes reconoce no estar preparada para combatir las amenazas de fraude emergentes, a pesar de que la mayoría, un 89’2%, considera que la gestión de este tipo de delitos es una prioridad1.

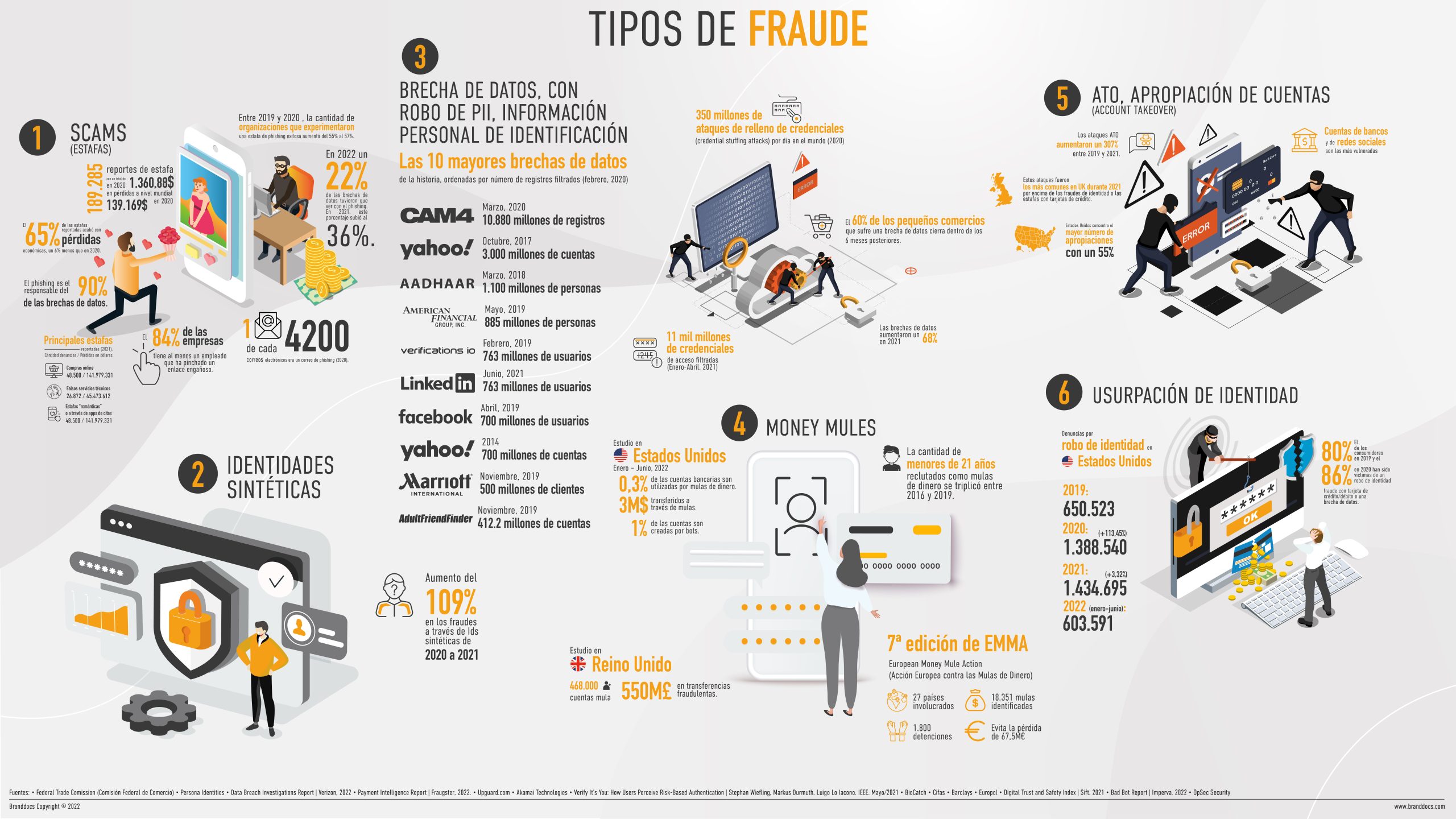

Scams

Uno de los timos más conocidos son los llamados scam, que pueden ser de varios tipos. Por su simpleza, no exigen de los hackers un gran conocimiento técnico. A través de correos electrónicos que se envían masivamente, los piratas informáticos piden datos personales del usuario con la promesa de un premio en metálico o una herencia. El objetivo es tan sencillo como obtener un número de cuenta o cualquier otra información que les sirva para conseguir dinero. El scam puede devenir en un posterior chantaje o el envío de virus que dañen los equipos del receptor. Estos engaños hacen uso de un tipo de manipulación conocida como ingeniería social, consiguiendo los datos a través de la persuasión, por burda que sea la técnica. El phishing, uno de los timos que entraría dentro de esta familia, utiliza enlaces, mensajes o páginas web de organizaciones que parecen legítimas para hacerse con datos personales o bancarios. El desarrollo de software para evitar que estos correos lleguen a nuestras bandejas de entrada está muy desarrollado, y los estafadores se las ingenian para llegar a sus víctimas por otras vías, como es el caso de los SMS (en cuyo caso el scam se conoce como smishing), a través de los cuales solicitan números PIN o claves secretas; o incluso a través de apps de citas.

Brechas de datos a través de identidades sintéticas

El fraude de las identidades sintéticas resulta una técnica mucho más sofisticada, que está perjudicando a las entidades bancarias que no hacen una gestión adecuada de las identidades de nuevos clientes. Combinando atributos reales con otros ficticios, los estafadores construyen una identidad con la que se ganan la confianza de las corporaciones. Al partir de una credencial auténtica, es probable que resulte complicado detectar el engaño, pues el afectado pude tardar mucho tiempo en darse cuenta de que uno de sus datos está siendo utilizado fraudulentamente. Además, una vez que el hacker supere ciertos filtros, conseguirá que su identidad se fortalezca, lo que puede abrirle las puertas a solicitar créditos u otros servicios. La tecnología que se aplique a la detección de este tipo de prácticas debe ser capaz de realizar un análisis de extrema calidad, para no errar al otorgar un score, evaluando la consistencia de cada atributo. Saber si las credenciales que aparecen en los distintos canales coinciden, y si estas existen desde un tiempo considerable, además de una educación del usuario respecto al celo de sus datos, es una vía óptima para evitar el éxito de las identidades sintéticas.

Filtraciones de datos PII

Las brechas de datos de identificación personal (PII, Personally identifiable data) pueden producirse tanto por ciberataques externos a las organizaciones como por irresponsabilidades internas. Estas filtraciones afectan a las administraciones públicas, al sector servicios o al de la salud y no solo tienen un coste económico, sino que dañan la credibilidad de las organizaciones. A través de un refuerzo de las políticas internas de acceso a datos personales, con una buena base en materia de prevención y concienciación, y un profundo conocimiento de la normativa, como la RGPD en el contexto europeo, será más fácil evitar este tipo de incidentes. Por otro lado, es esencial realizar auditorías y poseer tecnologías de monitorización documental en tiempo real que detecten la más mínima brecha.

Mulas de dinero

El entramado necesario para llevar a cabo delitos de blanqueo de capitales pasa por utilizar intermediarios: las llamadas “mulas”. Aunque estas personas no participan directamente de los delitos que ayudan a encubrir, son esenciales para limpiar el dinero que proviene del tráfico de drogas o delitos financieros. Por medio de las redes sociales o falsas ofertas de empleo, las mulas son captadas con el objeto de que realicen transferencias bancarias a cambio de una comisión. Normalmente no son conscientes de que están infringiendo la ley al mover estos fondos, lo cual no evita que tengan que hace frente a las consecuencias judiciales de sus actos. En este caso es muy importante estar atento a las banderas rojas en ofertas demasiado buenas o que no facilitan los datos de la supuesta empresa.

Apropiación de cuentas

Utilizando diversas técnicas, los ciberdelincuentes tratan de acceder a cuentas de usuario personales o comerciales para posteriormente realizar transferencias, utilizar servicios fraudulentamente, agotar puntos de un programa de fidelización, etc. En la apropiación de cuentas (ATO, por sus siglas en inglés), los delincuentes utilizan bots para probar millones de combinaciones de nombre y usuario o, en el caso de conocer una de estas combinaciones válidas para un servicio concreto, rastrean si estas credenciales se utilizan en otras páginas. Se aprovechan así de ese perfil de usuario que utiliza las mismas contraseñas en multitud de lugares, desde un servicio de banca hasta un e-commerce. La técnica se basa en obtener acceso a un gran volumen de credenciales para conseguir un buen porcentaje de conversión. Para luchar contra estas actividades, es conveniente que las empresas implementen la autenticación multifactor, además de preocuparse por mantener actualizados sus protocolos de identificación.

Usurpación de identidad digital

Es muchísima la información que las personas reflejan de sí mismas en las diversas plataformas y perfiles de usuario, por lo que recopilar los datos necesarios para abrir una cuenta falsa no es difícil. Individuos y empresas pueden ser víctimas de estas usurpaciones por las que el estafador pretende obtener beneficios o manchar la reputación de una persona o entidad. Las redes sociales han propiciado este fenómeno, por lo que se hace necesaria una exigente cultura de la privacidad, con supervisión y almacenamiento seguro de los datos dentro de nuestra rutina digital.

La creciente dependencia social de la tecnología es un aliado de los piratas informáticos. Las empresas no pueden dar la espalda a las oportunidades que ofrece operar en el entorno digital, si bien la competitividad de estas pasa por centrarse en la innovación contra los delitos, priorizando los intereses del consumidor. Confiar en expertos en seguridad y tejer un manual de buenas prácticas deben ser los pilares sobre los que se sostenga la defensa de cada organización contra los timadores y todos los tipos de fraudes.

1 Prevenir el fraude en tiempos difíciles. Informe sobre fraude 2020 en EMEA. | Experian. Marzo, 2020.